Uma campanha de phishing altamente direcionada usa o LinkedIn para entrar em contato com usuários que possam ter acesso privilegiado a contas empresariais no Facebook. O foco está no uso de anúncios, com trabalhadores dos setores de publicidade e mídia digital sendo visados pelos criminosos, que enviam arquivos maliciosos para roubar credenciais.

A campanha foi batizada de Ducktail pelos pesquisadores em segurança digital da WithSecure. Entre idas e vindas, ela está ativa há cerca de quatro anos, com intensificação das atividades a partir de 2021 e golpes registrados em pelo menos oito países da América do Norte, Europa e Oriente Médio, com foco em falantes do inglês e ligação a agentes criminosos de origem vietnamita.

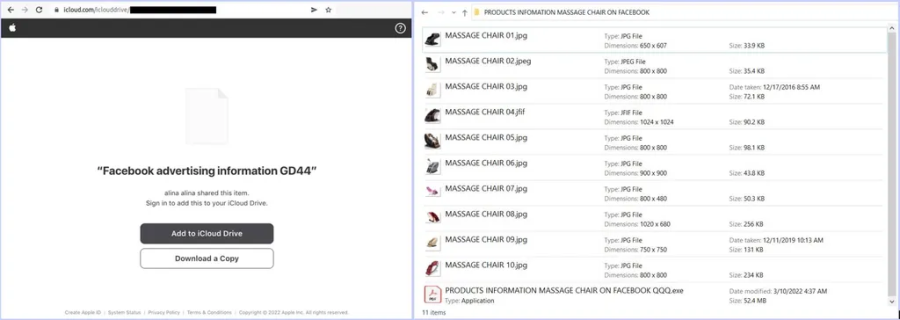

Os bandidos efetivamente engajam em conversas com os alvos, sobre vagas de emprego ou oportunidades de negócios, até que enviam um arquivo hospedado no iCloud, que conteria imagens relevantes ao papo. Dentro, em um documento em PDF, está um malware programado em .NET que contamina computadores com Windows e rouba cookies e credenciais de navegadores como Edge, Chrome, Brave e Firefox, além de coletar dados da própria máquina.

Após uma conversa inicial pelo LinkedIn, golpistas enviam arquivo anexo como proposta comercial ou de trabalho, trazendo malware que rouba credenciais e insere contas em perfis de gerenciamento de anúncios no Facebook (Imagem: Reprodução/WithSecure

Entre os dados furtados estão nomes, e-mails, datas de nascimento, códigos de verificação em duas etapas e dados de geolocalização, além de arquivos pertencentes à companhia para a qual trabalham. Informações da conta de anúncios também podem ser obtidas, como o status de verificação, informações de pagamento e listas de usuários e clientes, como forma de separar perfis de interesse para as ações maliciosas. Todos os dados são enviados a bots no Telegram controlados pelos bandidos, enquanto a praga é capaz de se autodestruir após o processo.

Antes disso, de acordo com os pesquisadores, é capaz de interagir diretamente com o Facebook a partir do PC contaminado, como forma de burlar sistemas de verificação de segurança. A partir de cookies e outros elementos legítimos, os bandidos são capazes de captar os tokens de acesso e adicionar contas próprias que, mais tarde, poderão ser usados para o roubo de pagamentos enviados por clientes ou a publicação de propagandas em nome das companhias comprometidas.

De acordo com os pesquisadores da WithSecure, a ideia do golpe intrincado é, também, aplicar uma camada de complexidade a um ataque que demora para ser descoberto e envolve diferentes elementos. Até lá, os bandidos já podem ter conseguido alguns objetivos, enquanto a companhia acaba perdendo lucros e reputação junto aos clientes.

Chama a atenção, ainda, o fato de todo o processo ser automatizado, o que mostra um conhecimento dos atacantes sobre o mercado publicitário. Ainda assim, o vetor inicial é similar ao de outras infecções, com o bom e velho desconfiômetro na hora de fazer contatos de trabalho e abrir arquivos anexados servindo como um bom caminho para a proteção.

Análises de perfis ativos em contas de gerenciamento, trocas periódicas de senhas e revalidações também ajudam a manter a segurança de perfis assim. O Facebook tem suas proteções, claro, mas também cabe aos próprios usuários manterem suas contas protegidas e com os acessos devidamente configurados, de forma que pagamentos e propagandas não sejam desviados por terceiros.